Buenas tardes queridos bloggers, les comento hace ya varios dias un camarada llamado el cazador de sombras me comentaba sobre algunos problemas que tuvo cuando recien habia instalado su flamante Ubuntu 8.04 Hardy Heron y ahora su servidor les trae los mejores consejos segun yo para dejar al tiro nuestro ubuntu, desde luego los que no tengan ni la menor idea de que es este tan sonado Ubuntu solo den click

aqui y los mandara a la pagina de la Wikipedia para una mejor definicion de este S.O.

Ahora vamos a los consejos:

Al realizar una instalación

limpia (desde el CD de instalación) del no tan recién liberado Ubuntu 8.04 obtenemos el sistema por defecto, el cual lógicamente necesita algunos ajustes para adaptarlo a cada usuario y sacarle el mayor partido.

En este post vamos a comentar algunos detalles que casi todos los usuarios modificamos en el sistema y en el escritorio Gnome una vez instalado Hardy Heron.

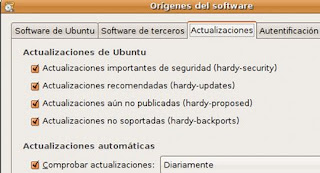

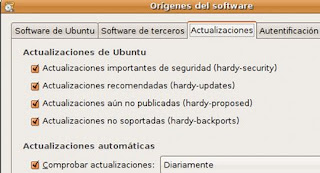

Sistema de actualizaciones

Al iniciar el sistema por primera vez lo mejor es comprobar si hay actualizaciones disponibles y realizarlas. También habrá que modificar el sistema para poder acceder a todo el software preparado para Hardy, marcando en Sistema -> Administración -> Orígenes del Software -> Actualizaciones las opciones de acceso a software de terceros, los de actualizaciones aún no publicadas y las no soportadas (proposed y backports). Todas marcadas, como se ve en la imagen.

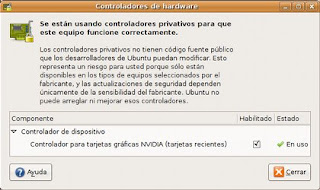

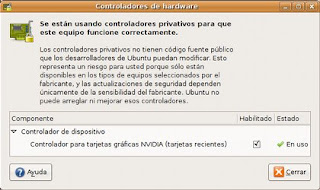

Controladores de hardware restringidos

Es posible que para conseguir que algunos dispositivos hardware (léase tarjetas gráficas) funcionen a pleno rendimiento, necesites algunos drivers que no pueden estar incluidos en la instalación del sistema por diferentes razones. Puedes ir a Sistema -> Administración -> Controladores de Hardware y mirar si tienes la opción de habilitar alguno de los restringidos. Al activarlo, lo descargará, instalará y configurará automáticamente.

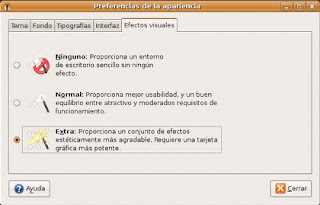

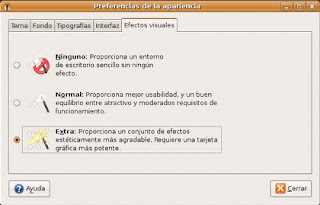

Efectos visuales del escritorio

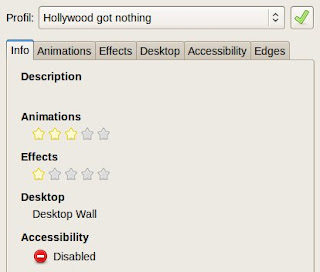

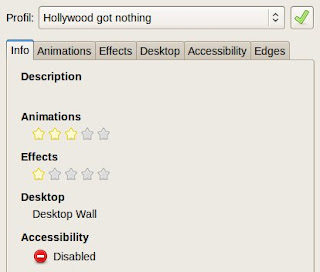

Desde el menú de Sistema -> Preferencias -> Apariencia -> Efectos visuales podemos cargar tres configuraciones diferentes que vienen por defecto: ningún efecto de escritorio, una cantidad de efectos normal o una cantidad extra. La mayoría nos quedamos con Extra, pero no hay manera de especificar qué efectos queremos y cuáles no.

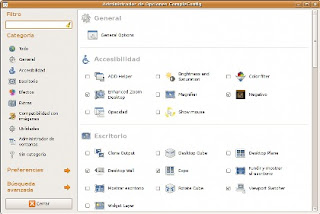

Por tanto, lo mejor es instalar los componentes de gestión de Compiz Fusion:

- Con Compiz Config Settings Manager (CCSM) tendremos acceso al gestor principal de la configuración de Compiz Fusion, y desde ahí podremos modificar cualquier parámetro. Activar y desactivar plugins, cambiar animaciones, modificar tiempos y atajos de teclado… Puedes instalarlo ejecutando:

sudo apt-get install compizconfig-settings-manager

También existe

una variante más sencilla y guiada que el CCSM para configurar los efectos de escritorio, se llama

Simple CCSM y puedes instalarlo ejecutando:

sudo apt-get install simple-ccsm

Fusion-Icon

Fusion-IconPermite activar, desactivar, elegir y recargar el gestor de ventanas, así como acceder directamente al CCSM. Puedes instalarlo ejecutando en un terminal:

sudo apt-get install fusion-icon

Hay un efecto que muchísimos usuarios no pueden soportar: las ventanas que se pegan a los bordes de la pantalla. Para quitar este efecto tienes que abrir el Compiz Config Settings Manager, ir al plugin de Wobbly Windows (ventanas gelatinosas) y desactivar la opción Snap Inverted.

Mejorar el aspecto visual de las tipografías

Ir a Sistema -> Preferencias -> Apariencia y en la pestaña de Tipografías hacer click en el botón de Detalles. Marcar la opción de Suavizado como Subpíxel (LCD) y la de Contorno marcarla como Leve. Así obtenemos un estilo más Mac en el renderizado de las tipografías, el cual a muchos usuarios nos encanta.

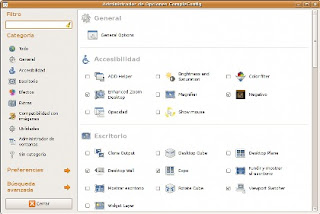

Programas y servicios al inicio de la sesión

En Sistema -> Preferencias -> Sesiones tenemos la lista de programas y servicios que se ejecutan automáticamente al iniciar una nueva sesión de escritorio. Elimina las que no te sirvan para nada, por ejemplo el Administrador de Bluetooth si no sueles usarlo.

El panel de Gnome y los applets

Todos los elementos que aparecen en los paneles inferior y superior están bloqueados. Haciendo click derecho sobre cualquiera de ellos se pueden desbloquear para poder moverlos y reorganizar los applets en los paneles a nuestro gusto.

En caso de ir un poco apurado con el espacio en el panel que tiene el menú, se puede quitar la barra de menú principal con las tres pestañas de (Aplicaciones, Lugares y Sistema) y susituirla por un Menú Principal de Gnome, que engloba todas las pestañas dentro de un solo icono en el panel.

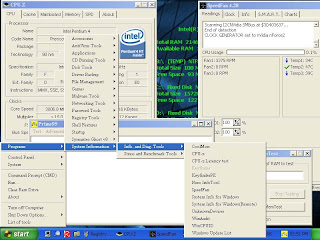

Es también muy importante añadir algún applet de monitorización del sistema, para saber qué está ocurriendo en cada momento y poder sacarle el mayor rendimiento al sistema.

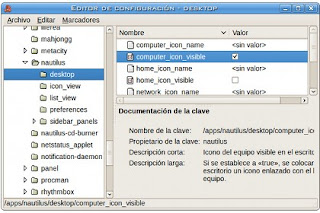

Iconos de Home, Equipo, Dispositivos montados y Papelera en el escritorio

El escritorio por defecto de Hardy lo han dejado limpísimo. Pero muchos usuarios prefieren tener un icono en el escritorio para acceder a algunos lugares especiales, que son: Equipo, Carpeta personal, Volúmenes montados, Red, Documentos y Papelera.

Si quieres que se vea alguno de ellos, deberás ejecutar en un terminal el comando gconf-editor, y navegar por el árbol de directorios de la izquierda hasta Apps -> Nautilus -> Desktop. Ahí se muestran los diferentes iconos de lugares especiales y la opción de marcarlos para que se muestren en el escritorio.

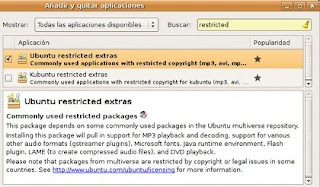

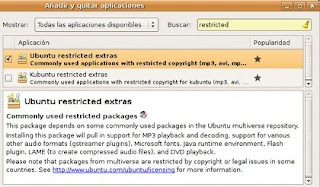

Codecs de audio y video

El paquete ubuntu-restricted-extras provee de todo lo necesario para poder reproducir, codificar y decodificar archivos de audio en MP3. Además instala fuentes de Microsoft, Java Runtime, el plugin de Flash y lo necesario para reproducir películas en DVD y ver videos en muchos formatos.

También puedes añadir el repositorio de Medibuntu para Ubuntu Hardy y así tener acceso a las últimísimas versiones de los programas relacionados con temas multimedia, así como paquetes de codecs de audio y video para no tener ningún problema. Algunos paquetes no son libres, por lo que también puedes añadir el repositorio a tu sistema indicándole que sólo tenga en cuenta los paquetes libres. En su sección en Ubuntu Documentation se explica en detalle cómo hacerlo fácilmente.

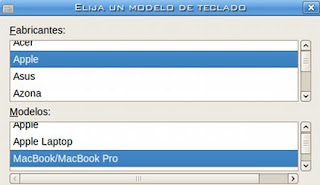

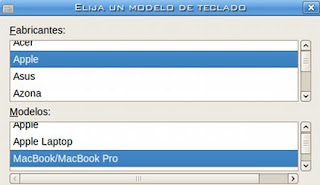

El teclado, sobre todo en portátiles

En Ubuntu Hardy puedes configurar fácilmente tus combinaciones de teclas preferidas para muchas acciones desde el menú de Sistema -> Preferencias -> Combinaciones de teclas. También se pueden cambiar los detalles de la distribución de tu teclado, pudiendo elegir de una gran lista el modelo de portátil o de teclado genérico para conseguir una configuración adecuada y acceder a opciones más concretas de personalización y mapeo de las teclas. Estos cambios se realizan desde Sistema -> Preferencias -> Teclado.

Estos son algunos consejos y detalles para conseguir poner a punto un sistema Ubuntu 8.04 recién instalado, aunque lógicamente cada usuario tiene sus gustos y costumbres personales. Y de eso se trata, de que todos podamos adaptar el escritorio para trabajar de la forma más cómoda y personal.

Bueno ya terminamos con todos los consejos para poder dejar nuestro ubuntu como decimos en la costa " a puro pelo" jajajaja se aceptan comentarios.

END

Asi es que a todos los que leen este blog no estaria demas que hicieran esta prueba del Ctrl + Alt +Supr dos veces y escribir administrador y darle enter, digo esta prueba seria solo para los novatos que adquieren una maquina nueva con un S.O preinstalado......Tan pronto y detectemos esto podemos cambiar la contraseña de nuestro equipo para evitar que un extraño entre en nuestro pc..

Asi es que a todos los que leen este blog no estaria demas que hicieran esta prueba del Ctrl + Alt +Supr dos veces y escribir administrador y darle enter, digo esta prueba seria solo para los novatos que adquieren una maquina nueva con un S.O preinstalado......Tan pronto y detectemos esto podemos cambiar la contraseña de nuestro equipo para evitar que un extraño entre en nuestro pc..