Un interesante articulo, espero les agrade......

Cada vez que usted teclea una búsqueda en internet, deja consignada la preferencia por un lugar soñado para viajar, o el tipo de PC que espera comprar en los próximos seis meses, y hasta el listado de intereses que rondan su etapa actual.

Quizás con esa información usted no se considere blanco de un hacker, pero, ¿se ha puesto a pensar que sus datos podrían configurar un delicioso banquete para quien quiera conocer más de usted?

“Mirando las redes sociales un empleador puede extraer información que muy probablemente no saldría en el proceso típico de una entrevista laboral”, dice Juan Carlos Álvarez Mesa, gerente de Interlan.

Y aún más. Alguien podría decir que ha logrado crear una personalidad pública en la red, a prueba de ciberinvestigadores. Sin embargo, dice Álvarez Mesa, aunque se empeñe en borrar los rastros, en el caché de Google podría seguir apareciendo lo que intenta ocultar.

Incluso existen sitios como Wayback Machine, una especie de máquina del tiempo, que guarda la historia de una web.

Lo que guarda Google

Recientemente Google recortó el período durante el cual guarda las búsquedas de los usuarios: de 24 meses pasó a 18.

Francisco Forero, representante de Google para Colombia explica que el popular buscador guarda algunos items: la dirección IP, que es un número que se le asigna a cada computador de usuario por el proveedor de servicio (ISP); la hora y la fecha en que el usuario digitó la consulta y el explorador que utilizó.

Así mismo se queda con las cookies, es decir, un número que se le asigna al PC la primera vez que visita Google, con el fin de registrar preferencias, como el idioma, por ejemplo.

Luego del período establecido, Google borra los dos últimos dígitos de la dirección IP y asigna al azar un nuevo número de cookie.

En este sentido, son enfáticos en indicar que las direcciones IP y las cookies no pueden por sí solas identificar a las personas. ¿Entonces, para qué las guardan? “hasta cierto punto sí se trata de información personal, ya que tiene que ver con consultas específicas”, dice un documento enviado por Google acerca de su política de privacidad.

Para Forero, esta información solo podría entregarse con una orden judicial de por medio, y si ocurre en Colombia, no sería tan expedito el resultado del proceso, pues la sede de la compañía está en Estados Unidos.

Sin ir a consideraciones jurídicas en detalle, los proveedores se curan en salud con la publicación de sus políticas de privacidad, en las que especifican por cuánto tiempo guardan los datos.

Al respecto, Ricardo Céspedes, CTO (Chief Technology Officer) de Etek asegura que en ellas se especifica que no se hacen responsables por la divulgación de estos datos, basados en la premisa de que no existe 100 por ciento de seguridad.

De hecho, dice Céspedes, la información al ser borrada “puede que deje de estar publicada de la manera usual pero aún así existe el riesgo de que se fugue por otro mecanismo al existir copias almacenadas en otros medios”.

Por ello, en este mundo interconectado, el usuario podría empezar a pedir las políticas claras de destrucción de información, es decir, cómo y con qué mecanismos se eliminan, incluidas las copias.

En este sentido, Juan Carlos Álvarez tiene un enfoque más próximo, e indica que si le preocupa la privacidad, cree una nueva cuenta e imprima los acuerdos donde le dicen qué harán con sus datos. De hecho, algunos sitios como Facebook no borran el perfil sino que lo inactivan por si se quiere volver a ingresar. Lo más seguro es no publicar información privada en sitios públicos, “porque hacerlo es como lanzar el teléfono de la casa al aire por una emisora de radio”, dice Álvarez.

Ciberidentidad

Brendon Lynch, director de Privacidad de Microsoft, durante un encuentro sobre el tema en Cartagena, la semana pasada, explicó que la red mundial “es muy buena para los criminales, porque está descentralizada y permite que el crimen se cometa de manera anónima”. Agregó que son numerosas las violaciones a la “información de alto perfil” en las organizaciones. Lynch observó que internet “no fue diseñada con identidad en mente, pero es utilizada para aplicaciones donde la identificación exacta es importante”.

Ése es parte del problema de la identidad en la red, donde es “relativamente fácil suplantar un sitio web de renombre”, continuó el experto, y apuntó que “los consumidores están acostumbrados a compartir ‘secretos’ en línea y también están ‘cansados de nombre de usuario y contraseña’”.

Ése es parte del problema de la identidad en la red, donde es “relativamente fácil suplantar un sitio web de renombre”, continuó el experto, y apuntó que “los consumidores están acostumbrados a compartir ‘secretos’ en línea y también están ‘cansados de nombre de usuario y contraseña’”.

“Es usual que durante el proceso de registro para sitios de redes sociales o cualquier otra web, se solicite mas información de la que realmente se requiere. En algunos casos estos campos aparecen marcados como no obligatorios, ante lo cual el usuario puede decidir si provee la información o no. Así, los usuarios podrían volverse vulnerables no solo porque tienen tendencia a decir más de lo necesario y no preguntan por qué hace falta ese dato, cuáles son las expectativas de privacidad y dónde esta documentada esa política, cómo es cuidada la información que se provee, cuál es el procedimiento para validación y modificación de esta información, y cuál el de destrucción y qué aspectos legales me protegen en cada situación”.

Ricardo Céspedes, de Etek

- Los datos que mete en la web pueden rastrearse así hayan sido eliminados.

- Cada proveedor de servicio se reserva el derecho a guardarlos.

- Conocer las políticas de privacidad es un primer paso para protegerse.

Artículo de Natalia Estefanía Botero desde :

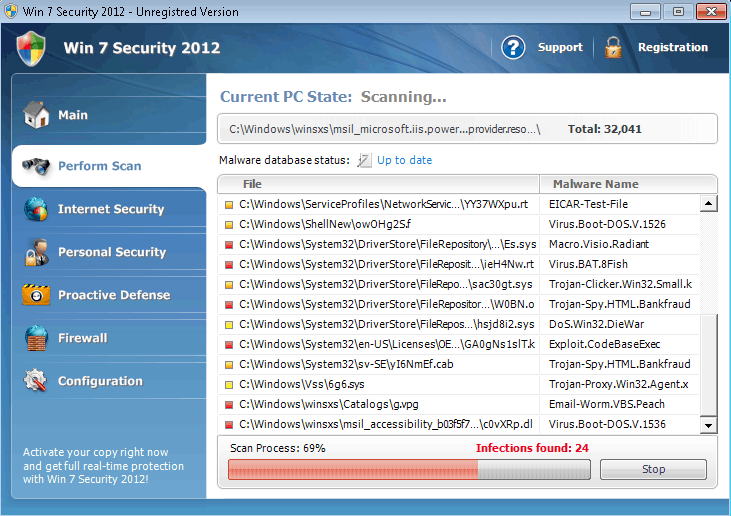

ElColombiano.com Muchos hacemos lo de descargar programas de prueba para eliminar software malicioso de nuestro equipo, algunos no los queremos de prueba y nos saltamos las restricciones para tenerlo para nosotros por tiempo indefinido o hasta que una nueva version salga, pues bien, hoy en dia y al tanto de todo esto, personas con conocimiento en programacion, han creado un programa llamado Win 7 Security 2012, como su nombre lo dice es el encargado de nuestra seguridad, o almenos asi deberia ser.

Muchos hacemos lo de descargar programas de prueba para eliminar software malicioso de nuestro equipo, algunos no los queremos de prueba y nos saltamos las restricciones para tenerlo para nosotros por tiempo indefinido o hasta que una nueva version salga, pues bien, hoy en dia y al tanto de todo esto, personas con conocimiento en programacion, han creado un programa llamado Win 7 Security 2012, como su nombre lo dice es el encargado de nuestra seguridad, o almenos asi deberia ser.